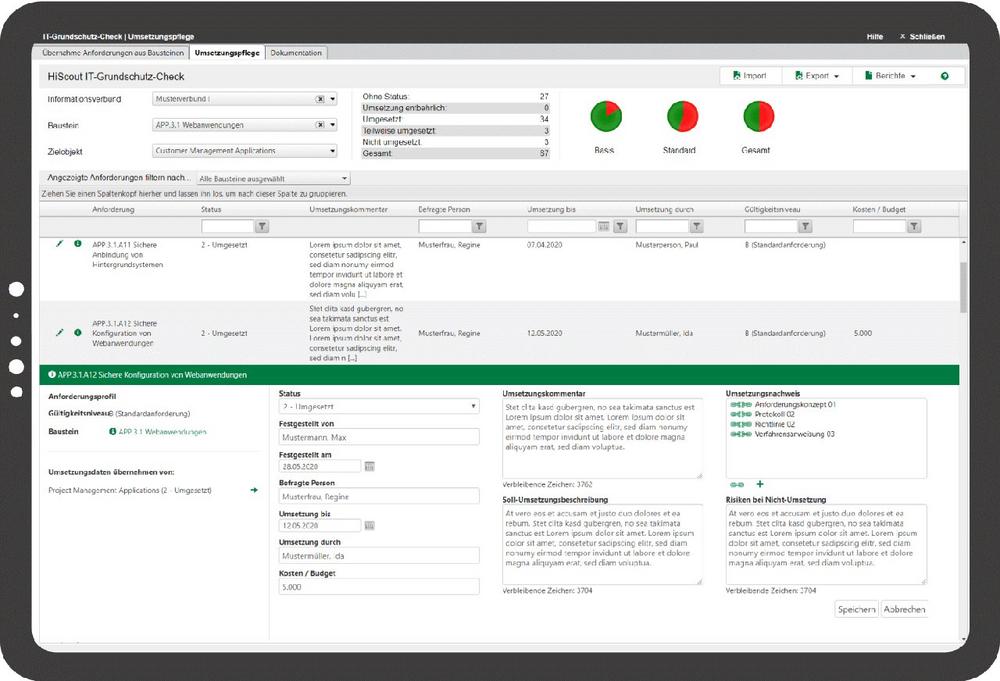

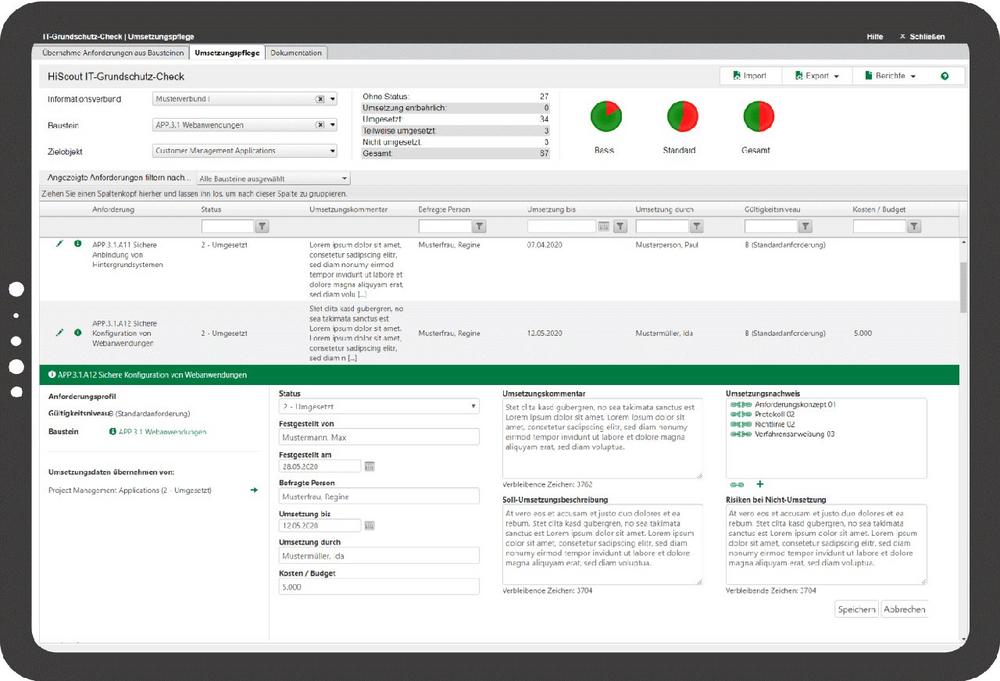

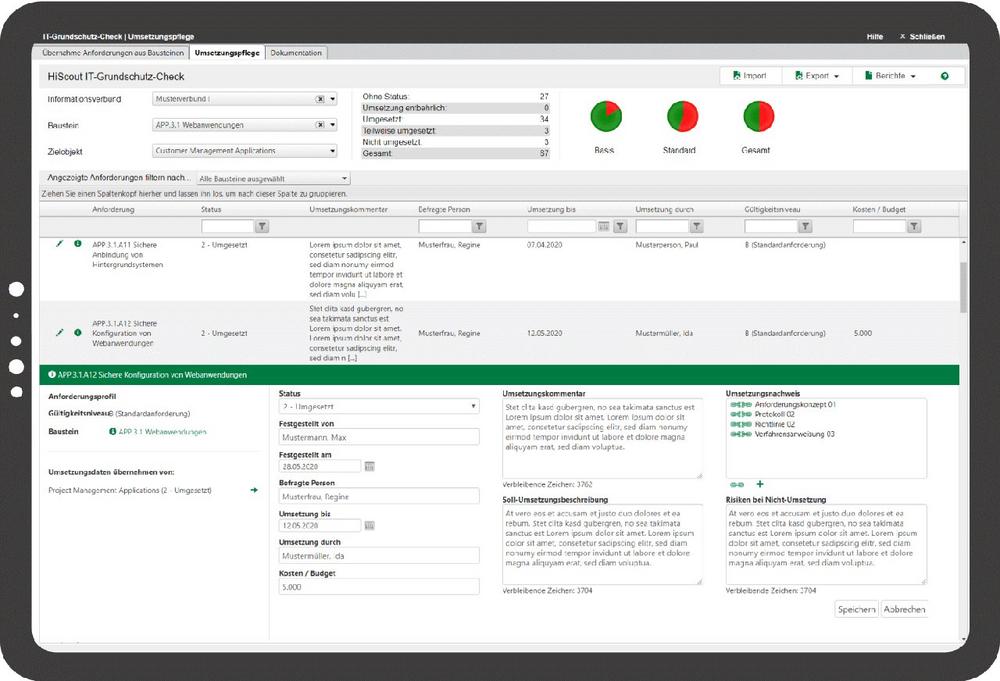

Wie Sie ein zukunftssicheres ISMS in Ihrer Organisation einführen und bei Bedarf flexibel an Ihre individuellen Anforderungen anpassen Grundschutzcheck und übergreifendes Maßnahmenmanagement Integriertes IT-Grundschutzkompendium Dezentrale Datenerhebung mit automatisierten Fragebögen Redundanzfreie Sicherheitskonzepte Sichere Zertifizierung Auditmanagement und Self-Assessment Individuelle Arbeitsweisen Maßgeschneidertes Reporting Hierarchische Strukturen mit Mandanten und Untermandanten verwalten Synergien zwischen ISM, Datenschutz und Business Continuity Management nutzen […]

Autor: Firma HiScout

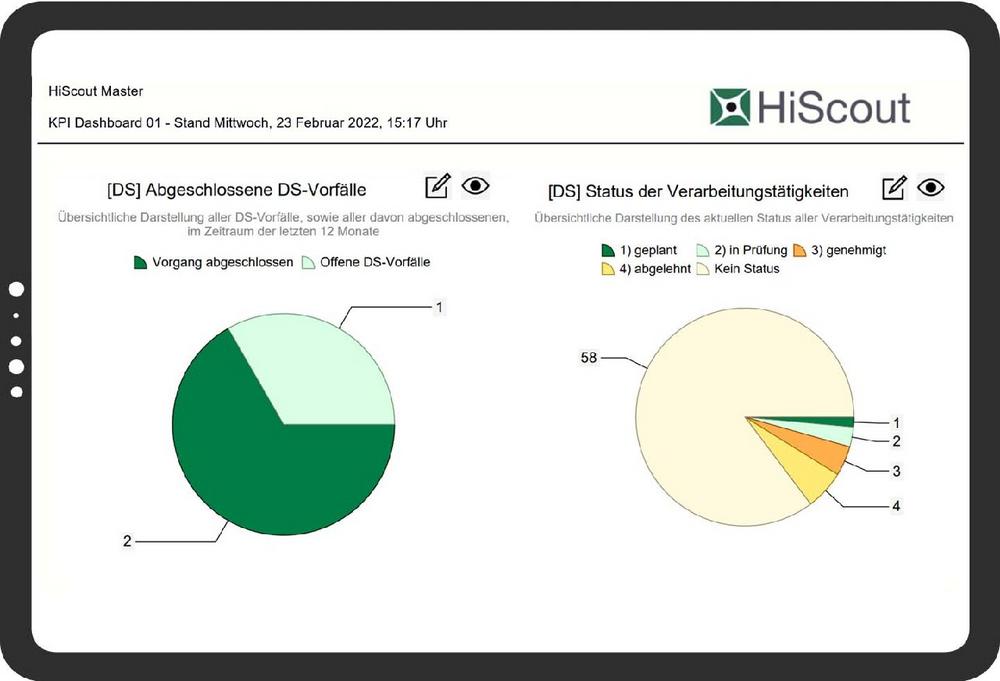

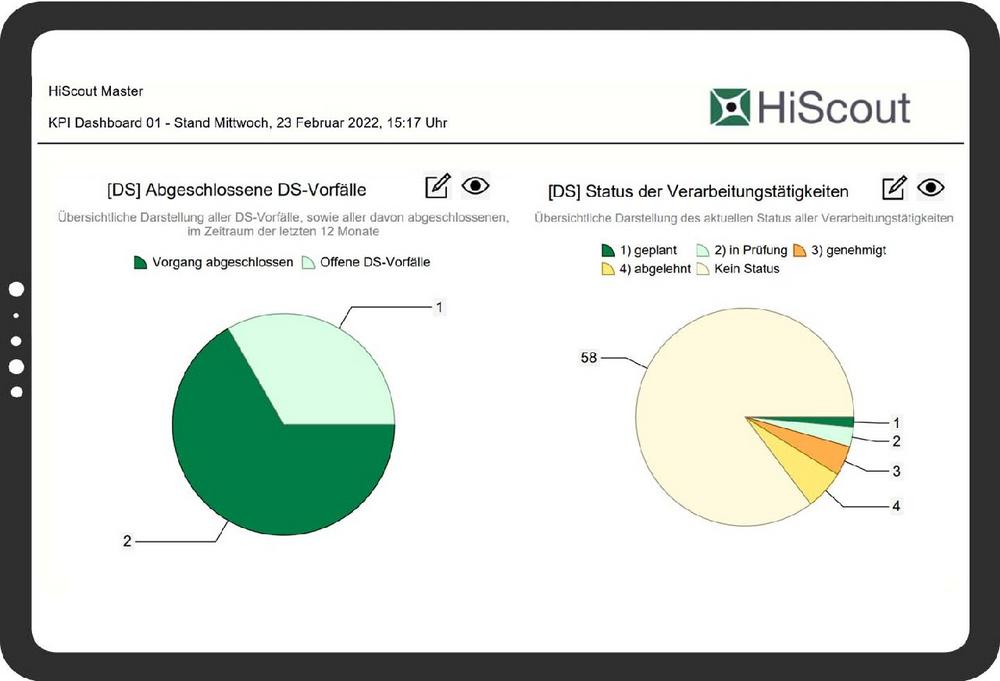

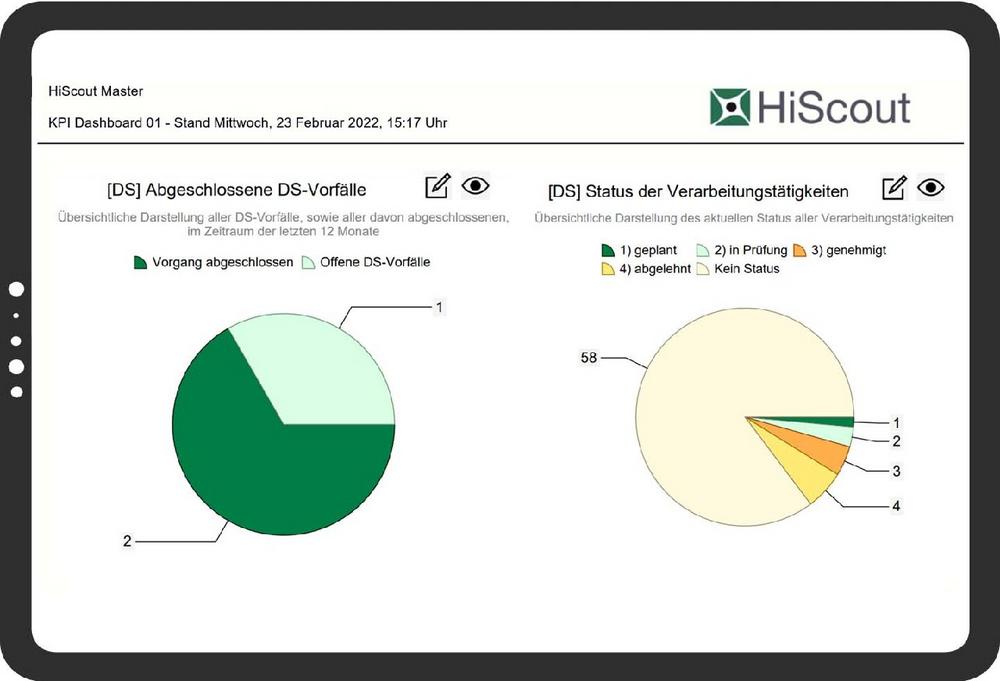

Wie Sie mit dem HiScout Datenschutz Schritt für Schritt ein rechtssicheres Datenschutzmanagement aufbauen: Daten mit automatisierten Fragebögen erheben Verzeichnis der Verarbeitungstätigkeiten erfassen Datenschutzfolgenabschätzungen nach DSGVO oder SDM Der richtige Weg zum Löschkonzept Prozesse zur Wahrung der Betroffenenrechte Auftragsverarbeitung und gemeinsame Verantwortung übersichtlich abbilden Transfer Impact Assessment (TIA) vornehmen Datenschutzvorfälle rechtssicher abwickeln Einfache Berichtserstellung für die

Datenschutz von A bis Z in einer Anwendung (Webinar | Online)Read More »

Wie Sie mit dem HiScout Datenschutz Schritt für Schritt ein rechtssicheres Datenschutzmanagement aufbauen: Daten mit automatisierten Fragebögen erheben Verzeichnis der Verarbeitungstätigkeiten erfassen Datenschutzfolgenabschätzungen nach DSGVO oder SDM Der richtige Weg zum Löschkonzept Prozesse zur Wahrung der Betroffenenrechte Auftragsverarbeitung und gemeinsame Verantwortung übersichtlich abbilden Transfer Impact Assessment (TIA) vornehmen Datenschutzvorfälle rechtssicher abwickeln Einfache Berichtserstellung für die

Datenschutz von A bis Z in einer Anwendung (Webinar | Online)Read More »

Wie Sie ein zukunftssicheres ISMS in Ihrer Organisation einführen und bei Bedarf flexibel an Ihre individuellen Anforderungen anpassen Grundschutzcheck und übergreifendes Maßnahmenmanagement Integriertes IT-Grundschutzkompendium Dezentrale Datenerhebung mit automatisierten Fragebögen Redundanzfreie Sicherheitskonzepte Sichere Zertifizierung Auditmanagement und Self-Assessment Individuelle Arbeitsweisen Maßgeschneidertes Reporting Hierarchische Strukturen mit Mandanten und Untermandanten verwalten Synergien zwischen ISM, Datenschutz und Business Continuity Management nutzen

ISMS nach BSI IT-Grundschutz oder ISO 27001/2 (Webinar | Online)Read More »

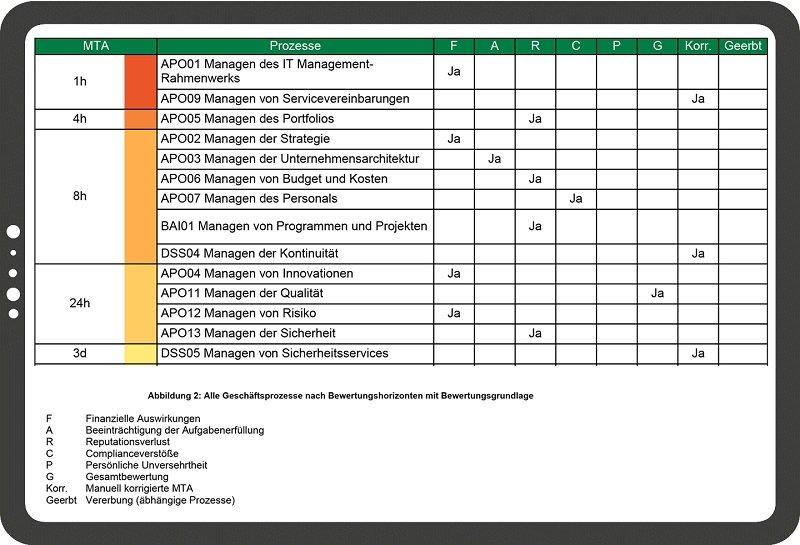

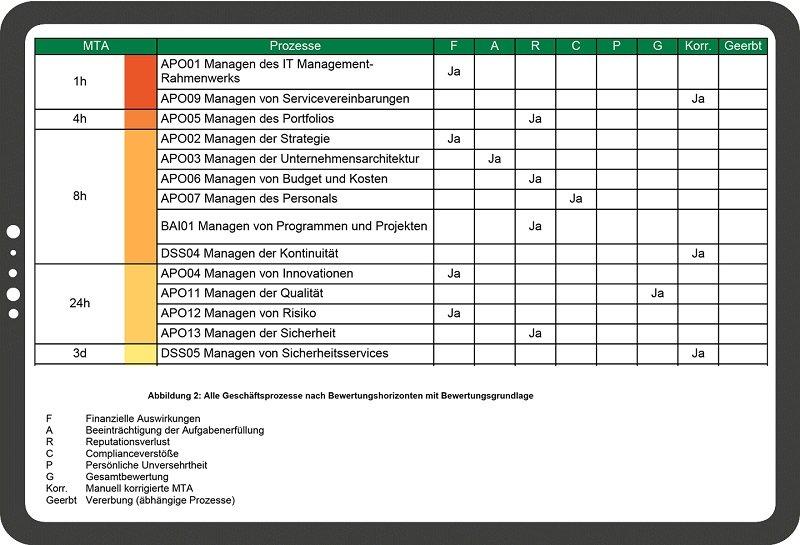

Wie Sie mit dem neuen BSI-Standard zügig ein Notfallmanagement etablieren Arbeitsteilung zwischen BC-Managern und BCM-Koordinatoren Automatisierte Fragebögen zur Datenerhebung für jeden Arbeitsschritt Risikoakzeptanzniveaus und Bewertungshorizonte Integriertes BCM-Dokumentenmanagementsystem Besondere Aufbauorganisation (BAO) Business Impact Analyse (BIA) Soll-Ist-Vergleich Risikoanalysen nach BSI-Standard 200-3 Business-Continuity-Strategien und Geschäftsfortführungsplanung Einfache Berichtserstellung für Aufsichtsbehörden und andere relevante Stellen Hierarchische Strukturen mit Mandanten und

Wie Sie mit dem HiScout Datenschutz Schritt für Schritt ein rechtssicheres Datenschutzmanagement aufbauen: Daten mit automatisierten Fragebögen erheben Verzeichnis der Verarbeitungstätigkeiten erfassen Datenschutzfolgenabschätzungen nach DSGVO oder SDM Der richtige Weg zum Löschkonzept Prozesse zur Wahrung der Betroffenenrechte Auftragsverarbeitung und gemeinsame Verantwortung übersichtlich abbilden Transfer Impact Assessment (TIA) vornehmen Datenschutzvorfälle rechtssicher abwickeln Einfache Berichtserstellung für die

Datenschutz von A bis Z in einer Anwendung (Webinar | Online)Read More »

Wie Sie mit dem neuen BSI-Standard zügig ein Notfallmanagement etablieren Arbeitsteilung zwischen BC-Managern und BCM-Koordinatoren Automatisierte Fragebögen zur Datenerhebung für jeden Arbeitsschritt Risikoakzeptanzniveaus und Bewertungshorizonte Integriertes BCM-Dokumentenmanagementsystem Besondere Aufbauorganisation (BAO) Business Impact Analyse (BIA) Soll-Ist-Vergleich Risikoanalysen nach BSI-Standard 200-3 Business-Continuity-Strategien und Geschäftsfortführungsplanung Einfache Berichtserstellung für Aufsichtsbehörden und andere relevante Stellen Hierarchische Strukturen mit Mandanten und

Wie Sie ein zukunftssicheres ISMS in Ihrer Organisation einführen und bei Bedarf flexibel an Ihre individuellen Anforderungen anpassen Grundschutzcheck und übergreifendes Maßnahmenmanagement Integriertes IT-Grundschutzkompendium Dezentrale Datenerhebung mit automatisierten Fragebögen Redundanzfreie Sicherheitskonzepte Sichere Zertifizierung Auditmanagement und Self-Assessment Individuelle Arbeitsweisen Maßgeschneidertes Reporting Hierarchische Strukturen mit Mandanten und Untermandanten verwalten Synergien zwischen ISM, Datenschutz und Business Continuity Management nutzen

ISMS nach BSI IT-Grundschutz oder ISO 27001/2 (Webinar | Online)Read More »